引用:JPCERT/CCサイト

今月に入って、IPA(経済産業省管轄・情報処理推進機構)からも通達がありましたが、「Emotet」(エモテット)と呼ばれるマルウエアへの感染を狙うメールが国内で広く着信しているようです。

1.「Emotet」(エモテット)の感染手法

「標的型メール攻撃」と言われる手法で、これまでも巧妙に正式な業務メールのように偽って、対象者に添付ファイルを開かせたりすることでマルウエアを感染させる例があり、現在も後を絶ちませんが、また新たなパターンがでてきました。

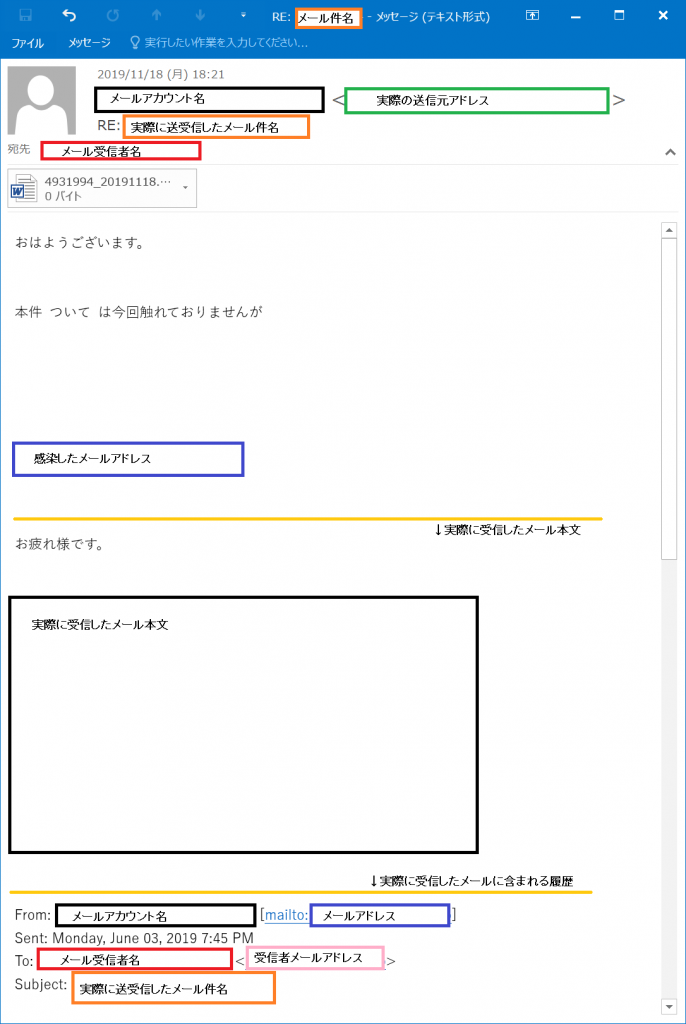

過去、実際にやりとりしたことのある相手から実際に自分が送付したメールに「RE:〇〇」と返信のように送られてくるようです。

(件名だけでなく本文も実際に自分が送付した内容が引用されています)

上記のようなメールを信用し、添付されている、もしくは文中のURLをクリックすることでダウンロードされるWordファイルを開き、マクロを有効化することでマルウエアに感染します。

2.感染してしまうと…

自社従業員が感染すると、メール情報(アカウント、送信履歴、アドレス帳など)が搾取されます。すると今度はその自社従業員になりすまして過去にメールでやりとりした取引先に上記のようなメールが送付されます。つまり自社がその取引先に被害を広める「踏み台」となってしまいます。

3.予防するには

加害者となり取引先の信用を失わないためにも、まずは感染を予防する以下の対策が必要です。長期休暇明けでメールが溜まっている場合など、一度に多くのメールを処理する際に特に不注意になりがちです。早めの実施を検討してください。

1.組織内への注意喚起

標的型メール攻撃全般(さらにはセキュリティ攻撃全般)にいえることですが、その巧妙な手口を従業員全員が知っておくことがまず重要と言えます。

(今回のパターンは、知らないと防ぎようがないと思われます)

2.Word マクロの自動実行の無効化

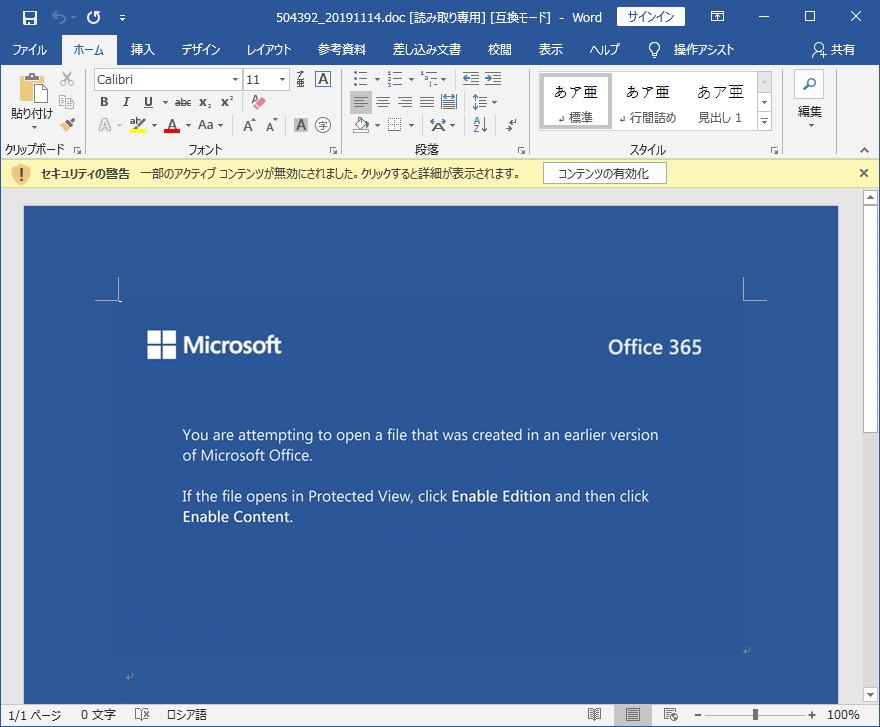

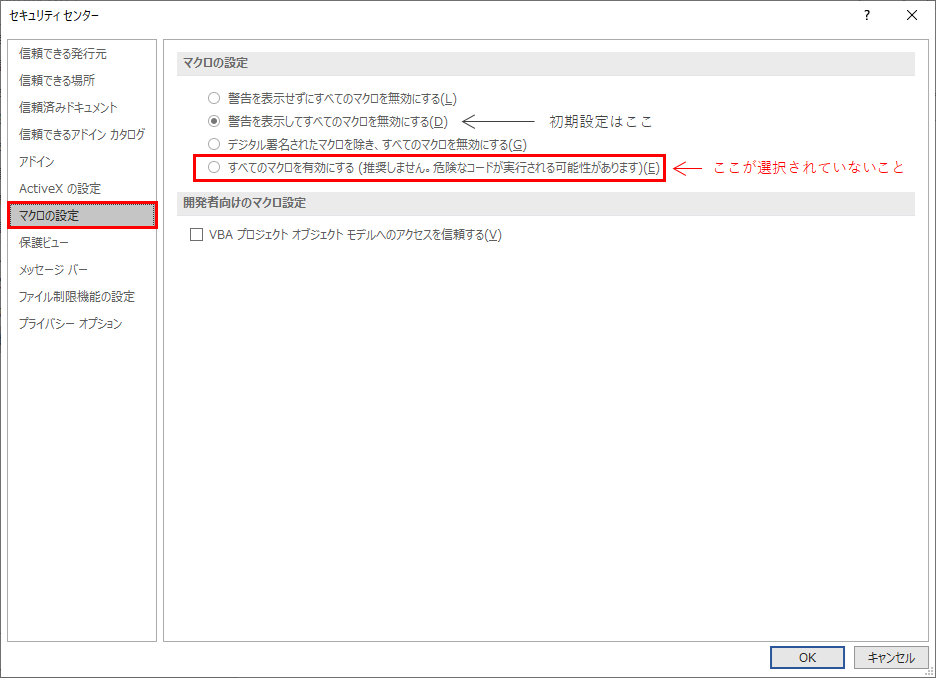

今回の感染は、ダウンロードしたWordのマクロを実行することで感染します。冒頭画像のような画面が表示されてもマクロを有効にしないということが必要ですが、自動実行が有効化されている場合、ファイルを開いたと同時に感染してしまうことになります。

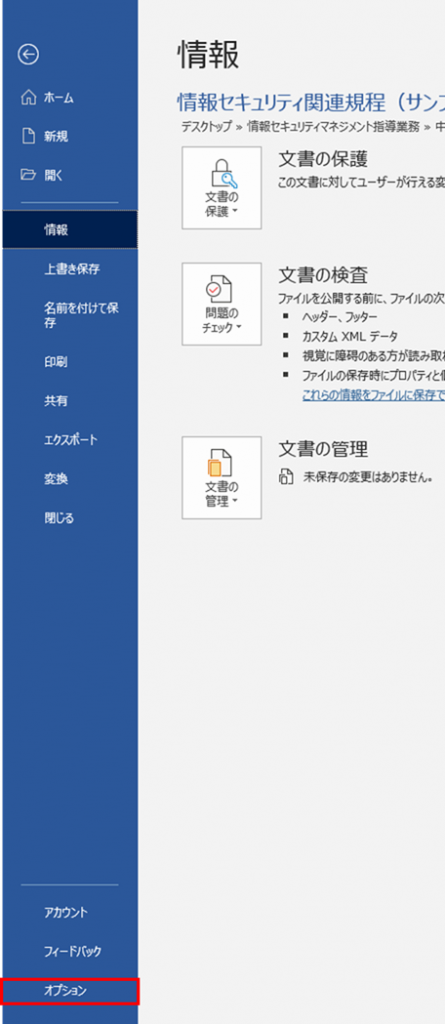

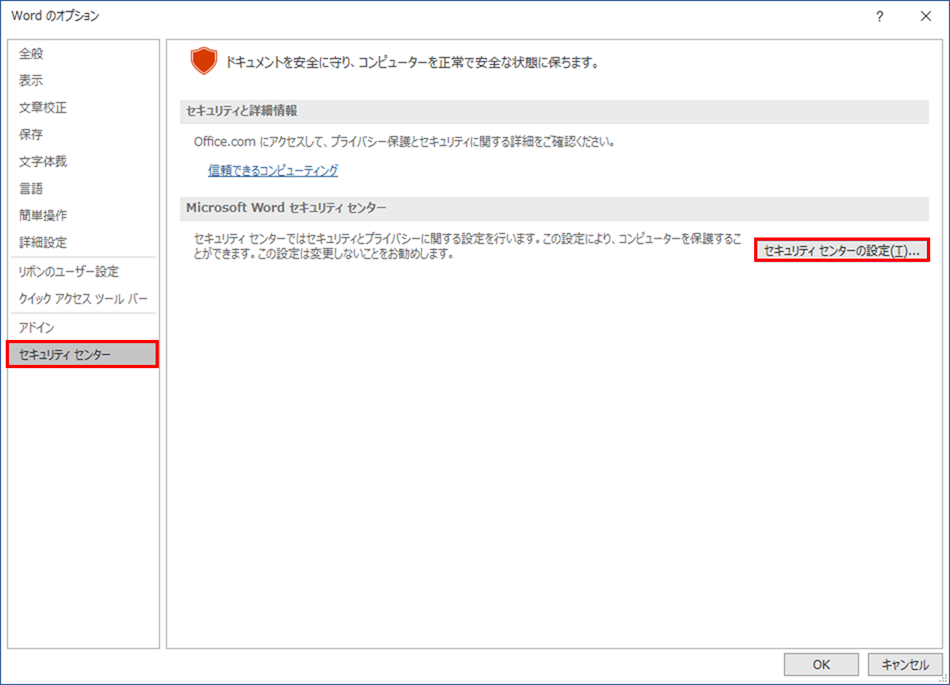

以下の手順で、マクロの自動実行が無効化されていることを確認してください。

4.感染が疑われる場合

被害拡大防止のため、素早い対応が必要となります。

当社「セキュリティ担当」までご連絡ください。